Sujet : Sondages, Opinions et Recheches

INNSBRUCK, Autriche, 25 octobre 2022 /PRNewswire/ -- Le service LSASS (Local Security Authority Subsystem Service) de Windows est l'une des cibles des cybercriminels lorsqu'ils lancent des attaques ciblées sur le réseau d'une organisation. Dans ce post, nous abordons l'importance de ce processus pour les attaques ciblées.

Du point de vue d'un attaquant, le processus LSASS sur une machine Windows est souvent la clé pour obtenir des informations d'identification utiles des utilisateurs du domaine et les utiliser pour se déplacer latéralement dans le réseau ciblé. Il existe plusieurs méthodes différentes, y compris des logiciels malveillants conçus sur mesure, qui peuvent être utilisées par les attaquants et les Red Teams pour extraire des informations d'identification à partir du processus LSASS.

Protection contre le dumping d'informations d'identification LSASS Selon le produit de sécurité installé et la politique applicable, il peut être plus ou moins facile pour un attaquant de mettre la main sur les informations d'identification des utilisateurs de Windows en vidant la mémoire d'adresses de LSASS.

Certains produits de sécurité incluent des mesures de renforcement spécifiques pour protéger le processus LSASS et empêcher ce dumping des informations d'identification. Cependant, il n'est pas toujours possible d'utiliser ces politiques plus restrictives dans les environnements de certaines organisations, car elles peuvent causer des problèmes avec certaines applications anciennes ou mal programmées. Il est donc conseillé aux administrateurs informatiques de tester les paramètres de durcissement d'un produit, pour voir s'ils ont des effets secondaires indésirables.

De plus, les Blue Teams doivent toujours supposer que des attaquants déterminés trouveront un moyen de contourner le processus LSASS, même si les produits de sécurité installés utilisent un code spécifique pour renforcer le processus LSASS contre les attaques. En d'autres termes, ils peuvent toujours être en mesure d'extraire les informations d'identification de l'utilisateur à partir du processus LSASS. En plus des mesures spécifiques de renforcement du LSASS, les produits de sécurité peuvent empêcher le dumping d'informations d'identification au moyen, par exemple, du module antivirus ; celui-ci peut détecter le logiciel malveillant utilisé ou d'autres fichiers créés par le logiciel malveillant, ou utiliser la détection comportementale pour bloquer les actions malveillantes. Dans certains cas, le produit de sécurité peut ne pas bloquer l'attaque, mais au moins produire une alerte, avertissant ainsi l'administrateur système que des actions malveillantes doivent être examinées.

Certains produits de sécurité pour les entreprises ont leurs mesures de durcissement LSASS activées par défaut. C'est le cas d'Avast Ultimate Business Security, Bitdefender GravityZone Business Security Enterprise et Kaspersky Endpoint Detection and Response Expert. Microsoft fournit également deux fonctionnalités spécifiquement utilisées pour protéger le processus LSASS, à savoir les règles PPL (Protected Process Light) et ASR (attack surface reduction). Les règles PPL sont activées par défaut sur Windows 11, mais pas actuellement sur Windows 10 ; elles sont incluses dans les variantes Professional, Enterprise et Education de Windows 10/11. Les règles ASR peuvent être utilisées dans les réseaux des organisations en conjonction avec Microsoft Defender, et doivent actuellement être configurées de manière proactive sur l'un ou l'autre des systèmes d'exploitation.

Test de la protection contre le dumping des informations d'identification dans les produits de sécurité

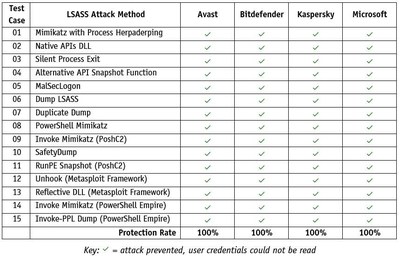

Étant donné l'importance de la prévention du dumping d'informations d'identification LSASS, AV-Comparatives a testé en mai 2022 quelques produits de sécurité pour entreprises afin de déterminer dans quelle mesure leurs mesures de renforcement protègent contre les attaques sur LSASS.

Voici quelques exemples de produits (conçus par Avast, Bitdefender, Kaspersky et Microsoft) qui ont montré une protection efficace contre les 15 attaques utilisées dans notre test, avec leurs mesures de durcissement LSASS respectives activées.

Le tableau ci-dessus comprend les résultats des produits suivants (avec les paramètres de protection LSASS activés) : Avast Ultimate Business Security, Bitdefender GravityZone Business Security Enterprise, Kaspersky Endpoint Detection and Response Expert et Microsoft Defender for Endpoint.

Microsoft nous a demandé de publier les résultats d'un test supplémentaire de Microsoft Defender for Endpoint que nous avons effectué sans que ses fonctions de protection LSASS (PPL et ASR) soient activées. Ceci a été fait pour déterminer si les attaques énumérées ci-dessus seraient détectées par d'autres fonctions de sécurité de Microsoft. Pour chaque cas de test, AV-Comparatives a vérifié si l'attaque était correctement attribuée aux tactiques et techniques de MITRE ATT&CK en ce qui concerne le LSASS en cas de détections ou d'alertes actives par le produit de sécurité. Dans les cas où l'attaque a été empêchée par le produit de sécurité, le laboratoire a vérifié quelles informations sur la menace ont été fournies dans la console d'administration. La méthodologie et d'autres détails concernant ce test peuvent être consultés dans ce PDF. Pour plus d'informations, veuillez lire également cet article de blog publié par Microsoft.

Adresse mail : [email protected]

Téléphone : +43 720115542

Contact : Peter Stelzhammer

Photo - https://mma.prnewswire.com/media/1927734/AV_Comparatives_LSASS_Table_Infographic.jpg

Logo - https://mma.prnewswire.com/media/1867361/AVC_Logo.jpg

Ces communiqués peuvent vous intéresser aussi

|

Communiqué envoyé le 25 octobre 2022 à 04:54 et diffusé par :

AV-Comparatives plonge dans la protection LSASS Security... et tout n'est pas rose - LeLézard.com

Read More

No comments:

Post a Comment